攻撃者がますます洗練された方法を使用するにつれて、詐欺メールの検出はますます困難になっています。新しいレポートは、GoogleとPayPalの外観から偽のセキュリティアラートを作成する方法を強調しています 非常に 説得力。

それは、あなたがあなたの即時の注意を必要とする重要な電子メールと思われるものを受け取るたびに、シンプルだが効果的な保護を適用する必要性を強化します…

フィッシング攻撃はどのように機能しますか?

フィッシング攻撃とは、誰かがあなたに会社や組織からのものであると主張する偽の電子メールを送信し、何らかのアクションを実行するためにログインするように依頼するリンクを含めることです。非常に多くの場合、電子メールは緊急感を生み出します。たとえば、アカウントが損なわれていると主張します。

このリンクは、本物のように見えることを目的としたWebページに移動しますが、ログイン資格情報を収集するために使用されます。

AppleやGoogleのような企業がフィッシング攻撃を検出してブロックしようとするための多くのステップがあり、多くの偽物を特定するために探すことができる手がかりがあります。しかし、 ブリーディングコンピュータ GoogleとPayPalになりすますために使用される巧妙な方法に関するレポート。

非常に説得力のある攻撃方法

経験豊富な開発者およびセキュリティの専門家がそのうちの1人を受け取り、掘り下げました。

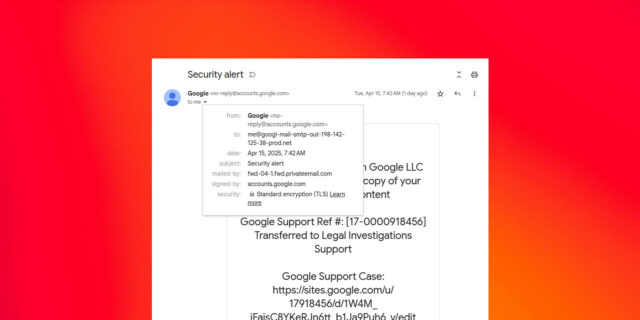

ニック・ジョンソン、Ethereum Name Service(ENS)のリード開発者は、Googleからのセキュリティアラートを受け取り、Googleアカウントのコンテンツを求めている法執行機関からの召喚状を彼に知らせました。

ほとんどすべてが合法的に見え、Googleは他の正当なセキュリティアラートでそれを配置しました [and] メッセージは署名され、Googleによって配信されました。

攻撃者が行ったことは、誰でも使用できるWebホスティングサービスであるSites.google。comに偽のログインページを作成することでした。彼らはまた、Googleに実際のメールを送信するためにトリックを使用し、詐欺コンテンツで転送しました。

これは、このタイプの詐欺を識別することを目的とした標準的なセキュリティチェックに合格したように見えることを意味しました。

詐欺的なメッセージは「no-reply@google.com」から来ているように見え、domainkeys識別されたメール(dkim)認証方法に合格しましたが、実際の送信者は異なっていました […]

「Googleが生成したため [original] 電子メールは、有効なDKIMキーで署名され、すべてのチェックに合格します」とジョンソンは言います。最後のステップは、被害者にセキュリティアラートを転送することだったと付け加えました。

Googleのシステムの弱点は、DKIMが封筒なしでメッセージとヘッダーのみをチェックすることです。したがって、偽の電子メールは署名の検証に合格し、受信者の受信トレイで正当なように見えます。

さらに、不正な住所に名前を付けることにより 自分@、 Gmailは、被害者のメールアドレスに配信されたかのようにメッセージを表示します。

ログインページは、本物の正確なコピーでもあります。 Googleは、この方法が将来使用されるのを防ぐための修正に取り組んでいると言いますが、今のところ可能です。

同様の方法がPayPalで使用されており、フィッシングメールを本物のPayPalアドレスから発信するように見えるギフト機能が使用されています。

自分を守る方法

あなたが取ることができる最も重要なステップは、たとえそれが本物のように見える場合でも、電子メールで受信したリンクをクリックしないことです。代わりに、独自のブックマークを使用するか、既知の本物のURLを入力してください。

緊急性を意味する電子メールに特に注意してください。一般的な例は次のとおりです。

- アカウントが侵害されたと主張しています

- 偽のトランザクションの請求書とそれをキャンセルするためのリンクを送信する

- 税金、道路通行料などのお金を借りていると主張し、すぐに支払う必要があります

Googleの場合、法執行機関がアカウントコンテンツへのアクセスを必要とする召喚状を提供し、あなたを反対に招待したと主張しています。

強調表示されたアクセサリー

画像:9to5mac screengrabのコラージュから ニック・ジョンソン バックグラウンドで マティアス・レディング の上 解釈

FTC:収入獲得自動車アフィリエイトリンクを使用しています。 もっと。